Criando VLANs

Na criação de VLANs, deveremos tomar os seguintes cuidados:

a) Cada Vlan vai possuir um ID que deverá ser o mesmo para todos os módulos e em todos os equipamentos Gigabit da rede;

b) Será visto o conceito de TAGGED 802.1Q. Quando forem definidas as portas utilizadas pela Vlan, cada porta deve ser definida como TAGGED ou UNTAGGED:

TAGGED 802.1Q – Quando se define que uma porta será TAGGED, está sendo informado que esta porta será utilizada como Backbone Port(UP Link), ou seja, por esta porta poderão passar mais de uma Vlan. Esta definição é usada para as portas de Backplane e portas de fibras. Também pode-se definir uma porta (RJ45) como TAGGED, para interligar com outra porta (RJ45) também definida como TAGGED. Para o outro Switch entender a marcação da VLAN. Esse conceito é similar ao das portas TRUNK.

IMPORTANTE: Porta definida como TAGGED, só funcionará se o dispositivo conectado a porta entender os frames "tagueados" (Switches ou Servidores), e se forem definidas as mesmas Vlans para as duas portas.

UNTAGGED – Quando se define que uma porta será UNTAGGED, está sendo informado que a porta será dedicada a uma determinada Vlan, ou seja, somente uma Vlan funcionará nesta porta. Esta definição é usada geralmente em portas de usuários finais (RJ45). Não há marcação no quadro com TAG.

CB9000>

connect 7.1 // conectando ao Fabric

Menu options (Corebuilder 9000-1A97FC):

CB9000@slot 7.1 [24G-FAB-T] ():

Menu options (Corebuilder 9000-1A97FC): ------------------------------------

module - Administer module-level functions

ethernet - Administer Ethernet ports

bridge - Administer bridging/VLANs

snmp - Administer SNMP

disconnect - Disconnect and return to Management Console

Type ? for help.

--------------------------------------------------------------------------------

CB9000@slot 7.1 [24G-FAB-T] ():

bridge

Menu options (Corebuilder 9000-1A97FC): ------------------------------------

display - Display bridge information

agingTime - Set the bridge address aging time

spanningTree - Administer spanning tree

cos - Administer COS priority queues

port - Administer bridge ports

multicast - Administer multicast filtering

vlan - Administer VLANs

trunk - Administer trunks

link - Administer resilient links

Type "q" to return to the previous menu or ? for help.

--------------------------------------------------------------------------------

CB9000@slot 7.1 [24G-FAB-T] (bridge):

vlan

Menu options (Corebuilder 9000-1A97FC): ------------------------------------

summary - Display summary information

detail - Display detail information

define - Define a VLAN

modify - Modify a VLAN

remove - Remove a VLAN

mode - Configure VLAN mode

// criaremos aqui uma Vlan com nome TESTE

Type "q" to return to the previous menu or ? for help.

--------------------------------------------------------------------------------

CB9000@slot 7.1 [24G-FAB-T] (bridge/vlan):

define

Enter VID (1 Default-VLAN,2-4094) [2]:

2 // ID da VLAN

Select bridge ports (1,5,9,13-17,21all?):

allConfigure per-port tagging? (n,y) [

y]: [Enter]

Enter port 1-4 tag type (none,802.1Q) [none]:

802.1QEnter port 5-8 tag type (none,802.1Q) [none]:

802.1Q

Enter port 9-12 tag type (none,802.1Q) [none]:

802.1QEnter port 13 tag type (none,802.1Q) [none]:

802.1Q

Enter port 14 tag type (none,802.1Q) [none]:

802.1QEnter port 15 tag type (none,802.1Q) [none]:

802.1Q

Enter port 16 tag type (none,802.1Q) [none]:

802.1Q

Enter port 17-20 tag type (none,802.1Q) [none]:

802.1Q

Enter port 21-24 tag type (none,802.1Q) [none]:

802.1Q

Enter VLAN Name {?} [ ]:

teste

Adicionando Portas a uma VLAN

CB9000> connect 6.1

Menu options (Corebuilder 9000-1C0F38): ------------------------------------

module - Administer module-level functions

ethernet - Administer Ethernet ports

bridge - Administer bridging/VLANs

snmp - Administer SNMP

analyzer - Administer Roving Analysis

disconnect - Disconnect and return to Management Console

Type ? for help.

--------------------------------------------------------------------------------

CB9000@slot 6.1 [36-E/FEN-TX-L2] ():

bridge

Menu options (Corebuilder 9000-1C0F38): ------------------------------------

display - Display bridge information

agingTime - Set the bridge address aging time

spanningTree - Administer spanning tree

cos - Administer COS priority queues

port - Administer bridge ports

multicast - Administer multicast filtering

vlan - Administer VLANs

trunk - Administer trunks

link - Administer resilient links

Type "q" to return to the previous menu or ? for help.

--------------------------------------------------------------------------------

CB9000@slot 6.1 [36-E/FEN-TX-L2] (bridge):

vlan

Menu options (Corebuilder 9000-1C0F38): ----------------------------------

summary - Display summary information

detail - Display detail information

define - Define a VLAN

modify - Modify a VLAN

remove - Remove a VLAN

mode - Configure VLAN mode

Type "q" to return to the previous menu or ? for help.

--------------------------------------------------------------------------------

CB9000@slot 6.1 [36-E/FEN-TX-L2] (bridge/vlan):

modifyEnter VID (2-4094) [2]:

Select bridge ports (1-24all?) [1-24]:

2

Configure per-port tagging? (n,y) [y]:

Enter port 2 tag type (none,802.1Q) [none]:

none // configurando a porta 2 untaggedEnter port 37 tag type (none,802.1Q) [none]:

802.1Q // porta taggeadaEnter port 38 tag type (none,802.1Q) [none]:

802.1QEnter VLAN Name {?} []: teste

Verificando as portas adicionadas as VLANs

Menu options (Corebuilder 9000-1C0F38): -----------------------------------

summary - Display summary informationdetail - Display detail information

define - Define a VLAN

modify - Modify a VLAN

remove - Remove a VLAN

mode - Configure VLAN mode

Type "q" to return to the previous menu or ? for help.

--------------------------------------------------------------------------------

CB9000@slot 6.1 [36-E/FEN-TX-L2] (bridge/vlan):

sumary

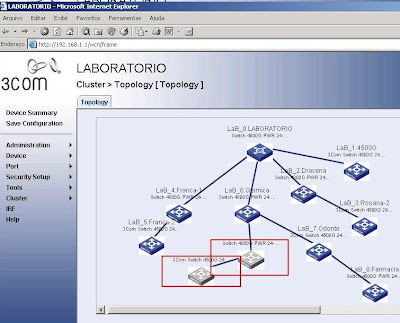

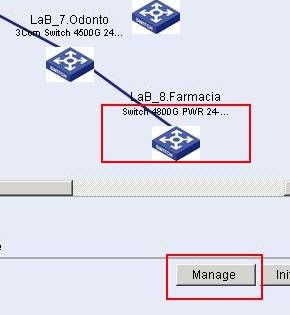

Para quem não conhece, os Switches da linha 4000 são modulares e possuem função de Camada 3. O equipamento já foi descontinuado pela 3Com.

Para quem não conhece, os Switches da linha 4000 são modulares e possuem função de Camada 3. O equipamento já foi descontinuado pela 3Com.